“태영호 의원 비서” 사칭 메일…북한 해킹 조직 소행이었다

페이지 정보

작성자 관리자 작성일22-12-26 10:17 조회2,603회 댓글0건관련링크

본문

“태영호 의원 비서” 사칭 메일…북한 해킹 조직 소행이었다

경찰, 북한 해킹조직 ‘김수키’ 소행으로 판단

아이피 주소 세탁 후 사칭 메일로 피싱

랜섬웨어 유포해 국내 업체 13곳 금전 요구도

아이피 주소 세탁 후 사칭 메일로 피싱

랜섬웨어 유포해 국내 업체 13곳 금전 요구도

게티이미지뱅크

북한 해킹조직이 기자, 국회의원실, 공공기관을 사칭해 국내 외교·안보 분야 전문가 등 수백명에게 ‘피싱 메일’을 보낸 정황이 드러났다.

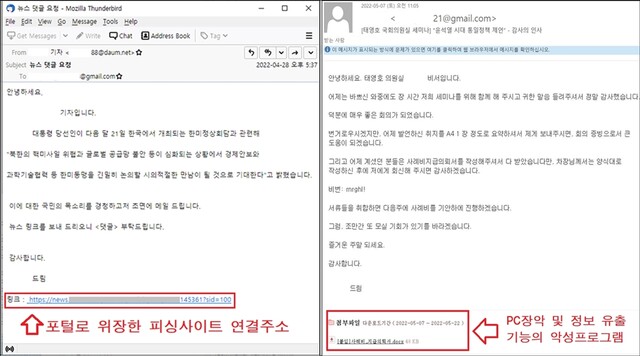

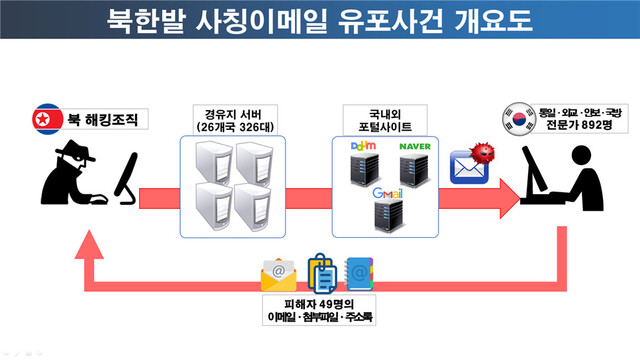

25일 경찰청 국가수사본부 사이버수사국은 대통령직인수위원회 출입기자 사칭 이메일(4월28일), 태영호 국회의원실 비서 사칭 이메일(5월7일), 국립외교원 사칭 이메일(10월26일) 모두 ‘김수키’(kimsuky)로 알려진 북한 정찰총국 산하 해킹조직이 발송한 것으로 보인다는 수사 결과를 내놓았다.

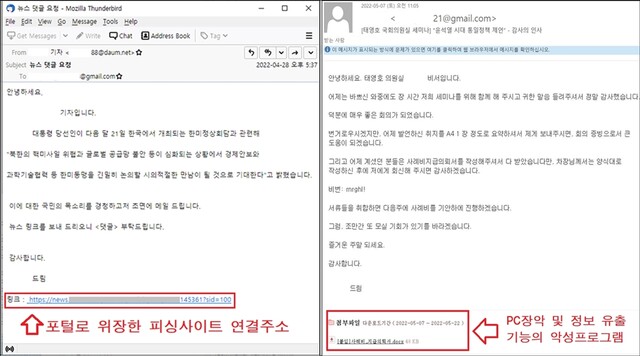

북한 해킹조직이 기자와 국회의원실을 사칭해 발송한 전자우편. 경찰청 제공

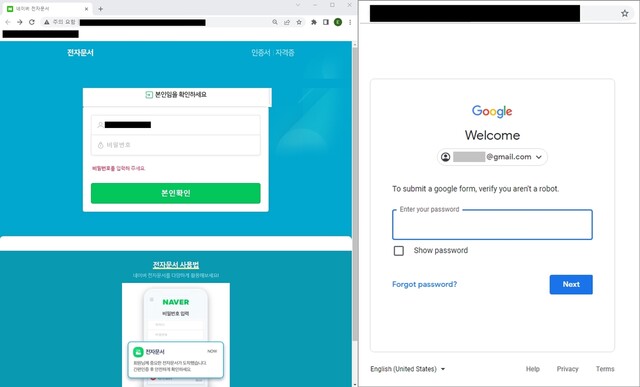

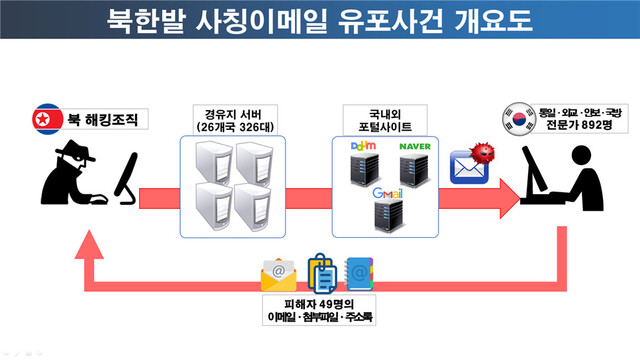

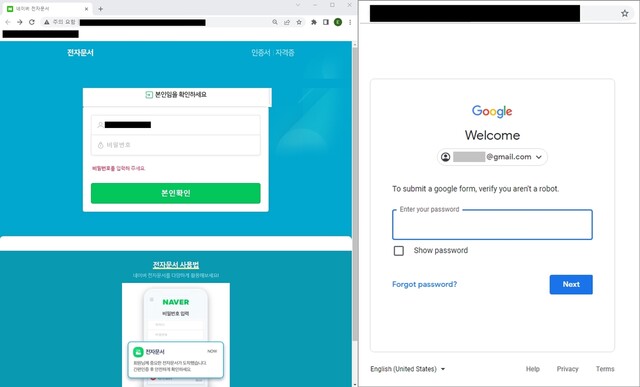

경찰 수사 결과, 해킹조직은 26개국에 흩어진 서버 326대(국내 87대)를 경유하는 방식으로 아이피(IP) 주소를 세탁한 뒤 국내 외교·통일·안보·국방 전문가 등 최소 892명에게 기자·국회의원실 등을 사칭한 이메일을 보냈다. 사칭 이메일은 접속자 컴퓨터의 정보를 빼낼 수 있는 피싱 사이트로 유도하거나 악성 프로그램이 첨부된 형태였다. 네이버나 구글을 정교하게 본 딴 피싱 사이트에 속아 자신의 아이디와 비밀번호를 입력한 전문가는 현재까지 49명으로 잠정 집계됐다. 해킹 조직은 이들의 송수신 이메일을 실시간 감시하며 첨부 문서와 주소록을 빼갔다고 한다. 다만 피해자 대부분은 대학 교수나 민간 연구원이며 국가기관 소속 연구자는 없는 것으로 확인됐다고 경찰은 밝혔다.

북한 해킹조직이 사칭 전자우편으로 유도한 피싱 사이트로 네이버·구글을 사칭했다. 경찰청 제공

경찰은 2014년 한국수력원자력 해킹 사건, 2016년 국가안보실 사칭 이메일 발송 사건의 해킹 수법과 비교해 이번 해킹 역시 ‘김수키’ 소행으로 판단했다. 공격 근원지 아이피 주소, 해외 사이트 가입 정보, 경유지 침입·관리 수법, 악성 프로그램 특징 등이 같은 점을 근거로 들었다. 아이피 경유지로 쓴 컴퓨터에서 ‘왁찐’(백신의 북한말) 같은 북한말을 사용한 인터넷 검색 흔적이 확인된 점, 범행 대상이 외교 전문가로 일관된 점도 ‘김수키’를 지목하는 근거가 됐다. ‘김수키’는 2021년 한국원자력 연구원과 2020년 제약사 해킹 공격을 주도한 단체로도 지목된 바 있다.

한편 경찰은 이번 해킹조직이 악성 프로그램(랜섬웨어)을 유포해 국내 업체 13곳의 서버 19대를 감염시키고, 이를 풀어주는 조건으로 금전을 요구한 사실도 확인됐다고 밝혔다. 경찰은 이 중 2개 업체가 각각 130만원 상당의 비트코인을 해킹 조직에 지불했다고 전했다.

북한 해킹조직의 사칭 메일 발송. 경찰청 제공

경찰은 피해자와 소속 기업에 피해 사실을 통보하고, 한국인터넷진흥원·백신업체와 협력해 피싱 사이트를 차단했다. 또 관계기관에 북한 해킹조직의 침입 수법과 해킹 도구 관련 정보를 제공했다. 이규봉 경찰청 사이버테러수사대장은 “전자우편 암호를 주기적으로 변경하고 2단계 인증을 설정하며, 다른 국가로부터의 접속을 차단하는 등 계정 관리를 철저히 해달라”고 당부했다.

이우연 기자 azar@hani.co.kr

댓글목록

등록된 댓글이 없습니다.